Quiz- question linux-1

meskipun kita sering praktek menggunakan sebuah lab linux ataupun beberapa lab dengan melakukan beberapa konfigurasi. salah satu kelemahan melakukan latihan dengen cara ini adalah kita kurang mengetahui mengenai teori teori yang ada dalam linux. untuk mengatasi hal tersebut saya biasanya berlatih menggunakan question dari certification linux. untuk soal soal adalah sebagai berikut :

1. which of the following commands sends an email to root with the subject of update and the content of the file /etc/hostname ?

2. which scan mode for nmap provides an Xmas scan ?

3. which of the following is the correct option and format for adding an ethernet and ip ARP entry,where which

is the ip address and is the MAC address ?

4. on which port does the nmdb samba daemon listen on ?

5. you have been troubleshooting a system issue that may be related to the driver in use for a PCI device in the system. which command and option will display the PCI devices and the drivers being used for those devices ?

6. which of the following commands can be used to set the time zone on debian system ?

7. which of the following commands shows various statistics for a network interfaces such as packets and bytes received and transmitted along with errors and other such conditions ?

8. which option to systemd-delta can be used to display differences among files in the instance where files are overridden ?

9. which of the following commands can be used to list the UUID for each appropriate device in the computer ?

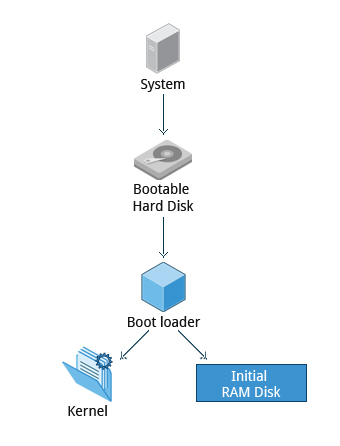

10. which of the following commands installs the GRUB bootloader on the second SCSI disk ?

11. which of the following ip address and subnet mask pairs represents a private network in a /24 size ?

12. which process ID is typically associated with the init process ?

13. which of the following is the sendmail command to print the mail queue ?

14. which of the following commands displays the available character maps ?

15. which option in the .bashrc sets the number of commands to keep in the .bash_history file ?

16. within a systemd environment, which service manages udev ?

17. which option to useradd sets the number of days between password expiration and when the account is disable ?

18. which of the following commands prevents packets from going out on an interface difference from the interface on which the packet was received ?

19. which option to ntpdate command configures tbe version to use such tbat an older NTP server could be queled ?

20. when using named-checkconf, which option should be used if BIND is operating in a chroot environment ?

21. which of the following syslog facilites capture messages from the ip printing facility ?

22. which of the following commands lists the current samba shares ?

23. which option within a BIND zone configuration stanza for a master zone is used to specify whether or not slave servers should be notified when there is a change to the zone ?

24. which option within /etc/ssh/sshd_config is used to provide the name of a file that will be displayed prior to logging in via SSH ?

25. which option to the top command changes the update interval ?

26. which of the following sieve tests will match on a message that is greater than 500 KB ?

27. which option in /etc/sudoes sets the destination address for administrative and security e-mail related to sudo ?

28. which environment variable can be used to specify the default device on which the mt command will operate ?

29. which option to dmesg display the time in local time ?

30. On which port and protocol is the first probe sent with traceroute >

31. which of the following commands can be used to delete a print job on a system that uses the ip print system ?

32. which option to du will print a summary of information in a human reable format ?

33. which make target for the kernel is used to answer no to every question when creating a config file ?

34. when deleting a user from the server, you need to maintain their home directory rather than deleting it. which option of the following commands deletes the user but preserver their home directory ?

35. which option within a host stanza in dhcp.conf is used to specify the reserver IP address for a DHCP reservation ?

36. which of the following key combinations is a technique for moving to the 23rd line of a file in VI ?

37. which systemd command and option are equivalent to the chkconfig -list command in a SysVinit environment ?

38. which option to ping enables the bypass of hte routing tables ?

39. after updating source files related to udev, which command should be used in order to update the hardware database index ?

40. when working with tape devices, which of the following device names typically indicates the first non-rewinding SCSI tape device on the system ?

41. what is the prefix used to denote a debian source repository in /etc/apt/sources.list ?

42. which openSSH configuration directive is used to specify the users who will allowed to log in using SSH

43. you are watching another administrator perform some work on a server. as part of that work the admin uses the following command: variables.sh. which of the following is the equivalent of . variables.sh ?

44. which option to the dig command sets the server to which the query will be sent to 192.168.3.2 ?

45. which file in the sysfs filesystem could tou view in order to see the MAC address of eth0 ?

46. which command can be used to monitorcommunication taking place with dbus ?

47. to which level should security be set within a samba configuration in order for active directory security to be used ?

48. which port should be allowed through a firewall for NTP-communication ?

49. within which hierarchy is cached data stored for both yum and apt-style systems ?

50. when troubleshooting a problem you look through .bash_history to determine commands that you've recely executed. howeever the file does not contain information from your current session. which command can you use to vire the commands that have been executed during the current session ?

51. which option to the modinfo command can be used to determine the option that a given module accepts ?

52. which of the following commands will remove all files for a package in DEBIAN including configuration files ?

53. what command can be used to create an image of important metadata for an ext3 filesystem ?

54. which option to ping disables name resolution ?

55. which of the following commands changes the group name from admins to serveradmins ?

56. when booting into rescue mode with systemd a message is sent to all logged in users informing them of the impending reboot,which option to systemctl can be used to prevent this message from displaying ?

57. which of the following configurating lines in /etc/nsswitch.conf provides group membership information from local files and then LDAP ?

58. when working in ping mode which option to iscsiadm sets the delay between two ping request ?

59. which of the following wall commands send the message "please log off" to users in the operator group ?

60. which of the following formats is correct for specifying a username of stave and a password of Boo for a samba mount command ?

61. which of the following commands displays the current mail aliases known on the server ?

62. which option to tcpdump sets the snapshot length of packets to capture ?

63. of the following options for the tail command which option outputs that last lines beginning at the 30th line from a start of the file rather that the end of the file ?

64. which of the following commands deletes a group from a linux system ?

65. which of the following commands writes an image called from the current directory named raspbian.img to the SD card mounted at /dev/sdc

66. which of the following commands connects to www.example.com on hte standard HTTP port ?

67. within which directoru hierarchy will you find information regarding the available time zones on the server ?

68. which command can be used to set the delay and repeat rate for a keyboard ?

69. which option to the systemctl kill command will change the signal sent to the proccess to be killed ?

70. which of the foolowing configuration lines in /etc/hosts.deny creates a deny-by-default policy where client will need to be specifically allowed in /etc/hosts.allow ?

71. which option to the mount command mount a partition using its UUID ?

72. which of the following conditionals in a BASH script will test if the cariable DAY is equal to SUNDAY ?

73. which directive in a squid configuration enables the stting of the port on which squid will listen for connection ?

74. which option to the find command causes it to follow symbolic links ?

75. which of the following files contains the udev hardware database ?

76. when using the dm-crypt command which type of encyption is used by default ?

77. which option are encompassed when the -a option to rsync is invoked ?

78. when creating a zine file , a recond contains the following:www IN A 192.168.1.1. to what does the IN refer in the recond ?

79. which option to rsync creates a backup for each destination file transferred ?

80. which of the following dd commands writes the contents of linux.img to /dev/sdb1 ?

81. which of the following commands will locate all files that begin with the name DB, starting from the current directory ?

82. assuming that policy routing has been enabled in the kernel which option to the ping command can be used to mark the outgoing request appropriately in order to indicate that the packet should be proccessed according to a particular policy ?

83.

84. which option to repquota causes the output to be printed in a human-readable format ?

85. which command is used to build the LVM cache file ?

86. an entry in /etc/nsswitch.conf indicates hosts:files dns, in which order will /etc/hosts be queried for a host name lookup ?

87. when using systemctl to kill a proccess what is the default signal sent to a proccess ?

88. which of the following commands deletes all of the messages in the postfix deferred queue ?

89. which option to passwd can be used to unlock that was locked with the passwd command ?

90. which of the following iptables targets is used to create a port redirection ?

91. which of the following address-part structures is used to indicate the entire e-mail address with sieve ?

92. when running the df command you need to change the scale such that the report shows terabytes instead of bytes. which option will accomplish this task ?

93. within which directoru are systemd journals stored by default ?

94. which option to journalctl displays the output in reverse with newest entries first ?

95. which of the following command and options enables you to examine timing related to listening sockets ?

96. which option to named-checkzone enables a dump of the zone in cannonical format ?

97. which command can be used to create an octal representation of a given plaintext file ?

98. after deleting a group, you need to search the filesystem for files owned by the group using its group ID. which option to the find command will search using the group ID

99. which option to the uniq command causes the matching to be done in a case-insensitive manner ?

100. which command and option cn be used to format text with pagination in a double-space format, including page number ?